浏览器导出密码

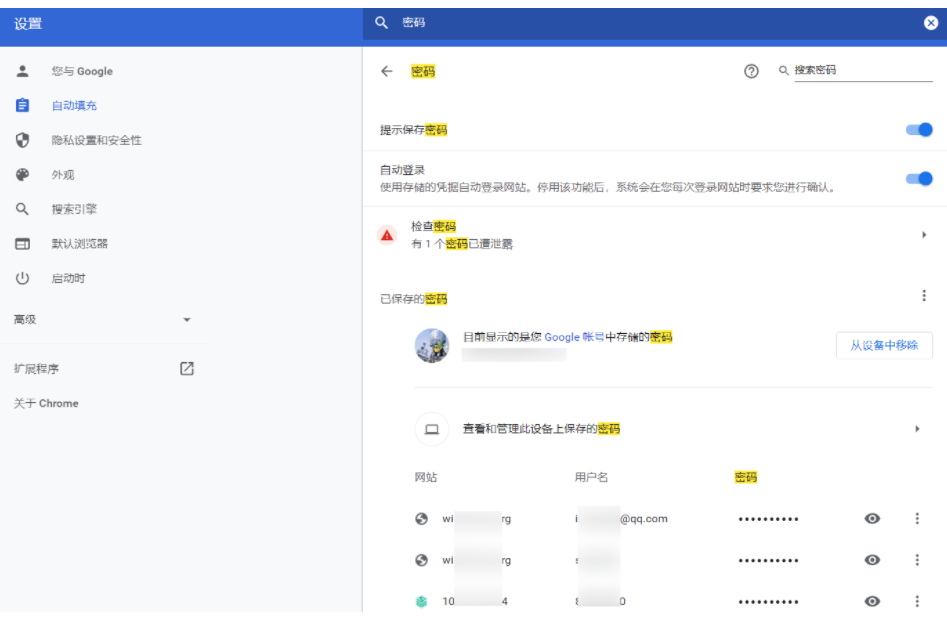

浏览器保存密码

在这篇文章当中主要搞清楚以下几点

- 浏览器当中如何进行保存密码

- 在渗透测试当中我们如何读取浏览器当中的密码以及检测这种行为

- 对常见的一些工具的分析

浏览器密码存储原理

浏览器密码在内网渗透测试当中非常重要,许多内网的应用和AD域进行绑定的则很多WEB密码和AD域当中的密码相同。

使用常规导出lsass的软件不行的时候可以考虑使用导出浏览器密码

原理

chrome自身使用了 CryptProtectData()进行实现

只有当加密数据的用户和拥有相同登录凭据的用户才能进行解密 ,这里说的相同登录凭据是说的 用户的明文密码

结论:当获取到一个用户的权限的时候是能够导出该权限对应的浏览器所保存的密码的。

在其他终端上,可以通过获取对应的用户明文密码和masterkey得到浏览器保存密码。

privilege::debug

sekurlsa::dpapi

离线进行提取

sekurlsa::minidump lsass.dmp

sekurlsa::dpapi

整个解密的流程

1、获得用户系统Chrome保存密码的SQLite数据库文件,位于%LocalAppData%\Google\Chrome\User Data\Default\Login Data

2、获得lsass进程的内存文件

3、在本地使用mimikatz提取Master Key,解密Login Data获得明文

DPAPI blob《- Masterkey解密 《- MasterKeyFile 明文解密

而Masterkey我们可以使用 Mimikatz进行提取 也可以使用 procdump进行提取

渗透技巧——导出Chrome浏览器中保存的密码 在其他终端导出chrome的明文密码

实践

1 在能够登入目标桌面的情况下

常见于

通过vmware vsphere的漏洞获取到了 许多的云桌面的管理权限

但是并不知道对应的账户的域密码

在这种情况下点击进行查看的时候会要求我们输入密码

在这种情况下我们有两种方法进行导出密码

2、直接登录对应的网站(推荐)

登录网站之后,因为默认保存了密码,我们可以通过f12修改前端的字段属性为text即可显示密码

2、只有一个shell

1、使用工具进行导出密码文件

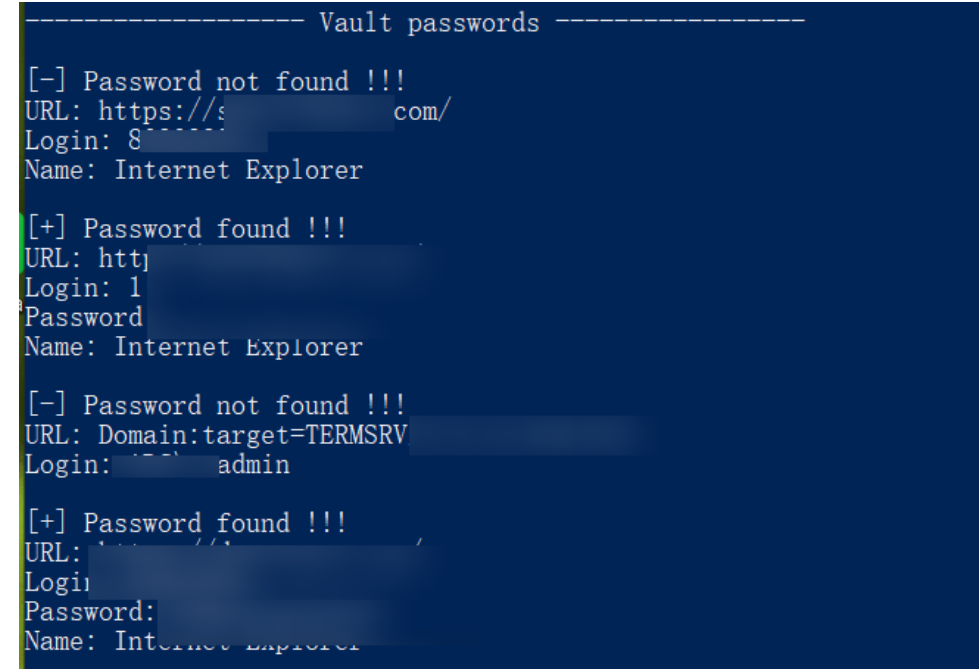

在这里使用Lazagene进行导出数据

实测导出密码以及使用在Eset企业版当中并不会进行拦截

我们可以通过这个工具获取到很多的密码。

我们可以通过这个工具获取到很多的密码。

我们也可以使用 hack-browser-data 进行导出数据

refer

lazagene工具下载