非约束性委派

原理

协议原理

当某个服务A的账号B设置了非约束性委派。

当用户C进行访问的时候,KDC会检查服务账号的属性。

发现如果是非约束性委派的话,会让C用户发送TGS给服务A的时候将C的TGT也放在TGS当中进行发送。

B在验证TGS的时候也获取了A用户的TGT,从而可以模拟用户A访问任意用户

攻击原理

攻击前提

-

攻击者已经有了某个非约束委派账号的权限(注意 启用委派共享 需要使用到 域管理员的权限,所以只能在实战当中只能期望用户配置错误

-

能在该账号对应的机器上导出票据(方便后续导出机器票据)

-

需要受害者访问账号相应的服务 ,可以配合petitpotam 或者 printerbug

-

受害者账户未被设置,不能委派

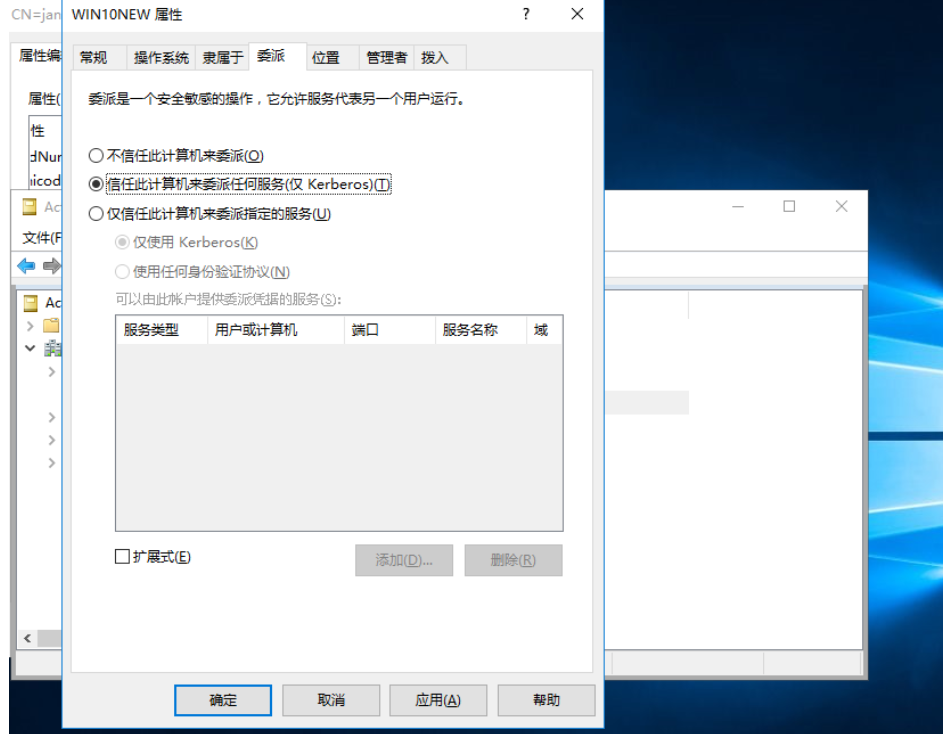

设置方式

对主机的属性进行设置委派

adsiedit.msc 当中打开ADSI编辑器,查看其中的属性,如果其中存在

TRUSTED_FOR_DELEGATION

则说明该主机是委派的主机

如何进行发现

adfind

AdFind.exe -b "DC=xx,DC=com" -f "(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))" cn distinguishedName

powerview

查询非约束性委派的用户

Get-NetUser -Unconstrained -Domain qiyou.com |select name

查询非约束委派的主机

Get-NetComputer -Unconstrained -Domain qiyou.com